La plupart des utilisateurs ne considèrent pas les outils antivirus comme une menace. Un logiciel antivirus est souvent considéré comme une application de confiance qui certes peut provoquer la réduction de l’efficacité du système d’information (occupation de beaucoup de ressources…), mais qui offre, en contre partie, une protection contre différents types d’attaques. Par conséquent, l’antivirus semble être le seul ou principal outil de protection pour l’utilisateur final comme pour les entreprises. Et pourtant …

Comme tout programme compliqué, les logiciels antivirus sont intrinsèquement vulnérables : en effet, les processus antivirus sont réputés fiables et fonctionnent en mode privilégié avec de vastes droits d’accès, ce qui, paradoxalement, les rendent très attrayant pour les attaquants! L’exploitation de ces privilèges peut conduire à compromettre votre système via votre antivirus et antimalwares sans que l’attaque ne soit visible…

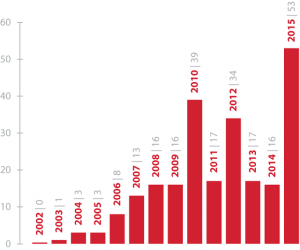

Nous avons figuré dans le graphique ci-dessous le nombre grandissant de failles (exploits) trouvés dans des antivirus ou antimalwares et publiés (entre autres) dans exploit-db. Le nombre de failles indique qu’il s’agit là d’un problème croissant et à prendre en compte immédiatement.

Le nombre d’exploits est passé de zéro en 2000 à 53 en 2015, chiffre à priori anodin, … sauf si l’on sait que la plus grosse partie de la sécurité informatique du réseau local est faite par ces logiciels. Ces exploits sont fondés sur des vulnérabilités critiques contenues dans les antivirus. Ils permettent, par exemple, le contournement de l’authentification, l’escalade de privilèges, et l’exécution de codes à distance.

En particulier de nouvelles vulnérabilités ont été découvertes en 2015 et 2016 dans des produits tels que ESET, Avast, Bitdefender, Symantec , Kaspersky Lab, FireEye et Malwarebytes.

En parallèle à ce tableau et ces chiffres, les ingénieurs indépendants de « Google Project Zero » ont commencé à chercher dès 2014 de possibles vulnérabilités dans les outils de protection antivirus. Ils ont détecté un pourcentage significatif de vulnérabilités qui ont été publiés en 2015.

Et, s’il est difficile de prévoir la fréquence de création de vulnérabilités dans les logiciels antivirus, il est cependant possible de tirer des conclusions basées sur les exploits publiés au cours du seul premier trimestre de 2016 dont nous avons retracé un historique ci dessous :

Quelques exemples d’Exploits retrouvés dans des logiciels antivirus :

TrendMicro

Tavis Ormandy, un chercheur de l’équipe de recherche Google Security, a trouvé une vulnérabilité critique dans TrendMicro antivirus qui conduit à l’exécution de code à distance le 11 Janvier 2016. Détails :

Lorsque vous utilisez autoloading un antivirus, Password Manager est mis en oeuvre par défaut. Ce module est écrit en JavaScript avec Node.js. PM initie le RPC pour traiter les demandes d’API via HTTP. La vulnérabilité a été trouvée dans openUrlInDefaultBrowser, une fonction API qui appelle ShellExecute () sans vérifier les arguments transférés. En d’autres termes, il permet l’exécution de code arbitraire. Le patch a été publié une semaine après l’incident.

McAfee

Le 12 Janvier, les spécialistes de la SEC Consult, une société Autrichienne, ont publié un rapport sur la sécurité contournant le contrôle de l’application McAfee. Cette application de McAfee rejette le lancement des applications non disponibles dans la liste blanche et protège les infrastructures essentielles. Les chercheurs qui ont utilisé la version 6.1.3.353 sur Windows pour les tests, ont déterminé comment exécuter un code arbitraire, lancer des applications non autorisées, et modifier les listes blanches. En outre, les chercheurs ont détecté des vulnérabilités dans swin1.sys, ce qui peut conduire à une défaillance du système.

QuickHeal

Le 19 Février, le chercheur Fitzl Csaba a créé et écrit un code « preuve de concept » exploitant une vulnérabilité dans l’antivirus populaires Indiens QuickHeal 16.00. Le pilote webssx.sys semblait être vulnérable aux CVE-2.015 à 8.285, ce qui peut déclencher un « Ecran bleu : BSOD « ou l’escalade des privilèges. Le pilote a été créé sans la marque FILE \ _device \ _SECURE \ _OPEN, de sorte que tout utilisateur peut interagir avec lui, sans passer par les ACL. Le chercheur a déterminé un code IOCTL et la taille de la mémoire tampon nécessaire pour appeler la fonction vulnérable. En raison d’un contrôle insuffisant de données reçues par le tampon d’entrée, un débordement d’arguments entiers a été envoyé à la fonction memcpy qui a été bloquée.

Comodo

Le 29 Février, Greg Linares a détecté une vulnérabilité dans le module GeekBuddy de Comodo antivirus. Elle conduit à une escalade locale des privilèges. GeekBuddy commence plusieurs processus, dont l’un d’eux essaie de télécharger la bibliothèque shfolder.dll. Au lieu d’un chemin d’accès complet à un fichier, GeekBuddy indique seulement un nom de bibliothèque codée en dur, et il est possible d’usurper la dll. Si un pirate insère un fichier shfolder.dll malveillant dans C: \ ProgramData \ Comodo \ lps4 \ temp \ et lance ensuite la mise à jour d’un client ou attend une mise à jour automatique, il peut élever les privilèges au niveau SYSTEM et compromettre complètement le système…

Avast

Le 4 Mars, l’équipe de recherche Google Security a publié de nouvelles vulnérabilités dans Avast. Cette fois, les équipes ont découvert une erreur liée à une corruption de mémoire lors de l’analyse des certificats numériques. Tavis Ormandy a créé un fichier exécutable portable (PE) qui a déclenché l’échec de l’exécution de Avast. Selon le spécialiste, l’erreur a été causée par la corruption de la mémoire lors de l’analyse des signatures numériques dans les fichiers.

McAfee VirusScan

Le 7 Mars, Maurizio Agazzini a présenté une autre vulnérabilité McAfee. Le chercheur a écrit un exploit qui permet le contournement de McAfee VirusScan Enterprise 8.8. En utilisant cette vulnérabilité, un utilisateur avec les droits d’un administrateur local peut contourner les restrictions de sécurité et désactiver l’antivirus sans utiliser son mot de passe La vulnérabilité a été fixée le 25 Février.

Avira

Le 16 Mars, une vulnérabilité critique dans l’antivirus Avira a été détectée. Cette faille était inclue dans le processus des fichiers exécutables portables (PE) de l’antivirus : les chercheurs ont constaté une vulnérabilité appelée « underflow tas ». Elle était en tête des sections des PE et s’initiait dans la mémoire tampon (données de la section -> PointerToRawData). La vulnérabilité donnait des privilèges sur SYSTEM NT \ _AUTHORITY \. Le patch a été publié le 18 Mars.

Comodo

Le 19 Mars, un rapport sur une vulnérabilité critique dans l’antivirus Comodo a été publié. Ce produit contient un émulateur x86 utilisé pour décompresser et surveiller les fichiers exécutables cachés de manière automatique L’émulateur est censé exécuter le code malveillant en toute sécurité dans un court laps de temps, il permet à l’échantillon de se décompresser ou de démontrer une caractéristique de comportement intéressante pour la détection.

Le vecteur d’attaque montre qu’un attaquant peut exécuter un code malveillant dans l’émulateur juste en envoyant un e-mail ou via un site infecté. Le patch a été publié le 22 Mars.

Que faire ??

Un système de protection efficace doit être novateur pour contrer les nouvelles cybermenaces. Voici les moyens les plus prometteurs pour lutter contre ces problèmes :

- Employer un logiciel EDR ( EDR SECURITY )favorise la précision et la vitesse de détection des cybermenaces. Certains services en ligne comme VirusTotal peuvent partiellement relever le défi, mais nécessitent le téléchargement de vos fichiers, ce qui pourrait conduire à des fuites d’informations à des tiers (qui veut prendre le risque?). Il est donc logique d’effectuer ces analyses sur une machine locale : le endpoint, ce qui élimine toute implication des applications extérieures : i-Guard répond à cette nécessité.

- Même après la détection d’un malware, un antivirus ne parvient pas à retracer tous les objets qui ont été touchés par celui-ci. Cela signifie qu’un système de sécurité devrait soutenir une fonctionnalité d’analyse poste par poste, service par service : i-Guard répond à cela.

- Utiliser un logiciel dont l’intelligence artificielle sera embarquée sur chaque machine : i-Guard installe un module d’intelligence artificielle sur chaque machine.

- Utiliser une solution qui analyse tous les points d’entrée de vos machines : mail, web, fichiers réseau et … ports USB. i-Guard peu même manager vos ports USB (blocage, analyse des logs…)